|

Eine Firewall schirmt lokale Netzwerke vor dem

unbefugten Zugriff aus dem Internet ab. Gleichzeitig baut sie einen

kontrollierten Kommunikationsaustausch zwischen dem Internet und dem

internen System auf. Sie soll unter anderem Sabotageakte und

Datendiebstahl zuverlässig verhindern. Ein Firewall ist also eine Art

von Schutz, der es ermöglicht ein Netz an das Internet anzuschließen

und dabei ein bestimmtes Maß an Sicherheit beizubehalten bzw. zu gewähren.

Schließlich gilt es die Daten und Ressourcen zu schützen und den guten

Ruf der Betreiberorganisation bzw. der Firma zu wahren.

Eine Firewall soll weiterhin Dienste von außen (extern) anbieten und

gesichert nach innen weiterleiten.

Solche sog. Dienste können folgender Art sein:

- HTTP-Proxy

- SMTP/ESMTP-Proxy

- FTP-Proxy

- TCP-Relais

- etc.

Verschiedene

Angriffsmethoden:

Systeme werden auf verschiedenste Art und Weise angegriffen.

Mann unterscheidet drei grundlegende Methoden:

Lahmlegen

eines

Dienstes:

Ein Angriff durch Lahmlegen eines Dienstes ist einzig darauf

ausgerichtet, andere an der Benutzung eines bestimmten festgelegten

Computer zu hindern. Elektronische Sabotage führt in einigen Fällen

zur Zerstörung von Daten oder dem Ausfall von Geräten. Meistens aber

arbeitet sie mit Informationsüberflutung; ein Eindringling überlastet

ein System oder Netz derart mit Nachrichten, Prozessen oder

Netzanfragen, daß keine effektive

Arbeit mehr möglich ist. Ein raffinierter Angreifer kann Dienste aber

auch deaktivieren, sie umleiten oder ersetzen.

Manchmal ergibt sich für die Angreifer eine Situation, in der sie kaum

verlieren können.

Beispiel:

Viele Standorte richten zum Beispiel Kennungen ein, die nach einer

bestimmten Anzahl gescheiterter Login-Versuche ungültig werden

(meistens drei Versuche). Dies hindert Angreifer daran, Paßwörter so

lange durchzuprobieren, bis sie das richtige gefunden haben.

Andererseits aber erhalten sie dadurch die Möglichkeit für eine

Attacke über die Ablehnung eines Dienstes. Angreifer setzen alle

Benutzerkennungen außer Kraft, indem sie sich einfach einige Male

einzuloggen versuchen.

Einbrüche:

Einbrüche sind die häufigsten Angriffe. Durch Einbrüche können

Angreifer fremde Computer für sich benutzen.

Eine Angriffsmethode besteht in der Manipulation von Benutzern bzw.

Benutzerdaten, Kennungen etc.

Informationsdiebstahl:

Die meisten Informationsdiebe versuchen, sich Zugang zu fremden

Computern zu verschaffen, indem Sie Benutzernamen und Paßwörter suchen

und benutzen. Benutzernamen, Kennungen und Paßwörter werden meistens

im Klartext - also ohne Verschlüsselung - übermittelt und sind somit

über das Netzwerk abhörbar. Verschärfend kommt hinzu das jeder

Rechner, bei den meisten gängigen Netztechnologien wie Ethernet oder

Token Ring, im lokalen Netz den gesamten Netzverkehr abhören kann.

Informationsdiebstahl muß nicht unbedingt Spuren hinterlassen, und

selbst Einbrüche werden relativ selten sofort entdeckt. Jemand, der

einbricht, Daten kopiert und ohne etwas zu zerstören wieder

verschwindet, hat an den meisten Standorten gute Chancen, unentdeckt zu

bleiben.

Beispiel:

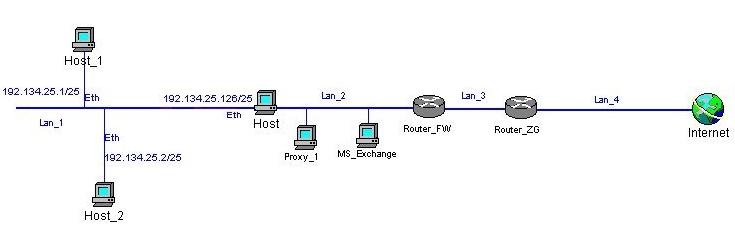

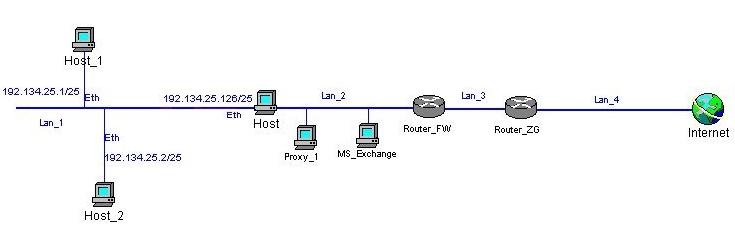

Geg:

- Firma mit 100 Usern

- interne Addressen

192.134.25.0 /24

Ges:

- Internet-Anschluß

- erhöhte Sicherheit gegenüber

Angriffen

- Firmeninterner

Internet-Server

- IP-Adressen (als Vorschlag)

Lösung:

Lan_3: 192.134.25.192 255.255.255.192 (/26) = 64 Host möglich (mit

Netz u. Broadcast)

Router_ZG:

- LAN zum Router_FW:

192.134.25.254 /26

- kann evtl. entfallen (Zugangsrouter

fürs Internet, vom Provider), ansonsten WAN-Interface (z.B. BRI)

- evtl. kann hier NAT (Network-Adresstranslation)

eingestellt werden

- Filterung / Umsetzung

Protokolle und Ports, ggf. Sperrung

Router_FW:

- LAN zum Router_ZG:

192.134.25.193 /26

- evtl. kann hier NAT

eingestellt werden

- Router-Software mit

Firewall-Feature

- Filterung / Umsetzung

Protokolle und Ports, ggf. Sperrung

Lan_2: 192.134.25.128 255.255.255.192 (/26) = 64 Host möglich (mit

Netz u. Broadcast)

Router_FW:

- LAN zum Computer HOST: 192.134.25.190 /26

MS_Exchange:

- LAN: 192.134.25.141 /26

Proxy:

- LAN: 192.134.25.140 /26

Host:

- LAN: 192.134.25.129 /26

- PC mit Firewall-Lösung,

z.B. Linux, Firewall-1 auf NT-Basis

- Filterung / Umsetzung

Protokolle und Ports, ggf. Sperrung

Lan_1: 192.134.25.0 255.255.255.128 (/25) = 128 Host möglich (mit

Netz u. Broadcast)

Host:

- LAN: 192.134.25.126 /25

Host_1 und Host_2 als User-PC

Anmerkung:

Sicherlich können weitere kleinere

Netzunterteilungen vorgenommen werden, hier muß man aber die Ansprüche

und die Gegebenheiten des jeweiligen Unternehmens beachten. Es wäre

ratsam intern andere IP-Adressen als extern zu verwenden - siehe NAT. |